【网络安全】记一次研究假Cloudflare的过程

前言

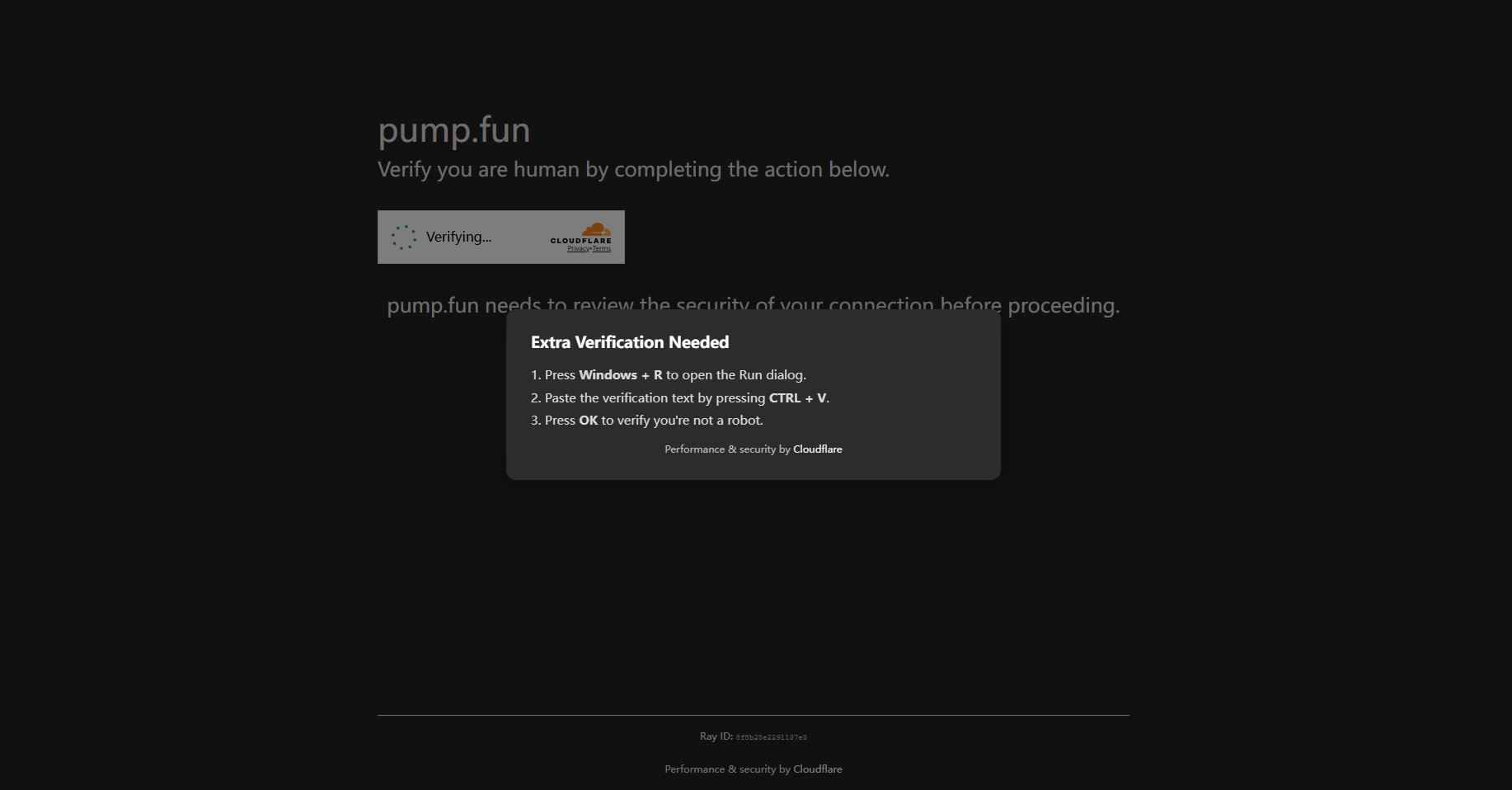

从B站上看到有人叫骗了,网站pump.fun.ong,就来凑个热闹

研究

访问网站发现有Cloudflare的防火墙,但是竟然让我Win+R,Ctrl+V ?

这是什么新的社工方式?

1 | |

问了问ChatGPT,搞了个命令给要执行的命令下载下来了

1 | |

打开payload.txt为

1 | |

翻译一下,其实是执行

1 | |

又给这个AprilTedGrape.txt下载下来了

具体内容感兴趣可以自己下载下来看看,我用沙盒执行了一下,许多内容都没有渲染出来,不知道先前的哥们是咋叫骗得

后记

虽说研究到一半就停止了,但收获了很多知识

不过话说真的有人信这个执行命令的Cloudflare吗?

【网络安全】记一次研究假Cloudflare的过程

https://hel1um17.github.io/2025/06/14/2025-6-14/